ARP

ARP,即Address Resolution Protocol,地址解析协议,用于在局域网络中,将32位IP地址解析成48位MAC地址。因为在局域网络中,数据包的传递是基于MAC地址进行的,因此在局域网中,一台计算机(例如192.168.1.100)将一个数据包发往某个特定的IP(例如192.168.1.1)时,首先要做的就是找到这个IP所对应的MAC地址。

众所周知,MAC地址是和NIC绑定,而IP地址是可以配置的。因此ARP必须通过某种广播的形式实现。ARP进行的过程如下:

- [192.168.1.100]: 都听着,谁的IP地址是192.168.1.1?

- [192.168.1.101]: (不关我事,知道也不告诉你,保持静默)

- [192.168.1.1]: 我是192.168.1.1,我的MAC地址是00-11-22-33-44-55。

- [192.168.1.100]: (好,发给192.168.1.1的数据包应该发给00-11-22-33-44-55)

正常情况下的ARP进行就是这样简单。通过病毒的方式,可以让某一台主机,比如102101,可以相应别人的ARP请求。这样的情况下:

- [192.168.1.100]: 都听着,谁的IP地址是192.168.1.1?

- [192.168.1.101]: 我是192.168.1.1,我的MAC地址是00-AA-BB-CC-DD-EE。

- [192.168.1.100]: (好,发给192.168.1.1的数据包应该发给00-AA-BB-CC-DD-EE)

- [192.168.1.1]: 我是192.168.1.1,我的MAC地址是00-11-22-33-44-55。

- [192.168.1.100]: (我已经知道192.168.1.1的MAC了,暂时不需要了)

在将来的一小段时间里,192.168.1.100会把本应发给192.168.1.1的数据包错误地发给了192.168.1.101,直到ARP缓存该更新的时候。

但是更新的时候,说不定192.168.1.101又抢在192.168.1.1前面响应了请求,那就继续错下去吧…如果192.168.1.1抢在前面,那么一小段时间里又恢复正常。

RARP

RARP是ARP的反协议,将48位MAC地址解析成32位IP地址。应用范围非常非常小,教科书上讲用于无盘工作站,这种计算机本地没有存储,一切都通过网络建立。那么它一开机的时候,因为没有本地存储,无从存储IP地址,只有写死在NIC里的MAC地址。下面的环境建立过程必须和某台服务器有关,而为了联系服务器,必须先有个IP地址。这时候,就会广播RARP,问下大家,我是00-11-22-33-44-55,我的IP应该是什么呢?然后某人返回一个IP,无盘工作站再用这个IP去联络别的服务器。

当然你会觉得RARP和DHCP,BOOTP差不多,都是将48位MAC地址解析成32位IP地址,分配IP的过程。其实RARP比DHCP,BOOTP老很多很多,而且仅限于局域网络。路由器是不会转发RARP包到别的网段的,而DHCP,BOOTP可以一级一级被转发。当然,DHCP,BOOTP绝对可以代替RARP,是RARP的超集。

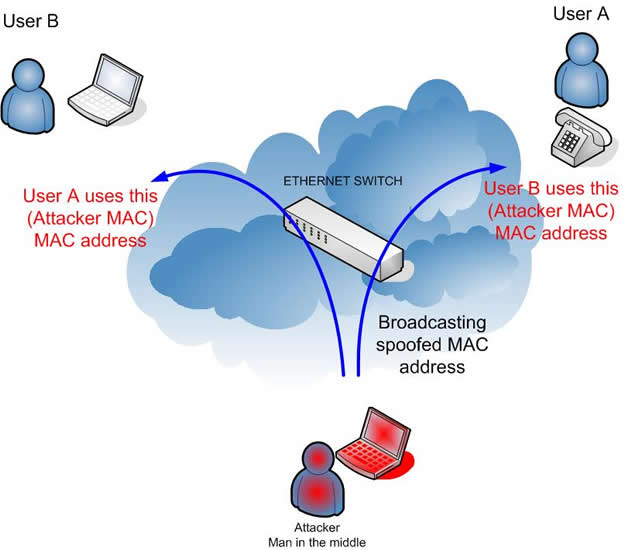

ARP欺骗的后果

ARP欺骗一旦发生,造成的后果是三方面的。如果中毒计算机把自己伪装成网关,那么就能控制很多机器上网,原本发给网关的数据包发给了它。

- 拒绝服务(DoS):如果中毒计算机收到本应该网关转发出去的数据包,不再转发,那么其他计算机就不能上网了,看起来就是网关挂掉了。

- 信息泄露:中毒计算机默默地把数据包记录下来,然后继续转发给真正的网关,其他计算机在根本没有感觉的情况(除非一点点性能差异)下,数据就被人记录了,没有加密的数据就被第三方看到了。

- 木马,病毒和广告:中毒计算机把进出的数据包拆开来,在html页面前面或者后面(也可以中间,不过那样会影响性能啊,人家会发现的…)加点别的代码,指向木马,病毒或者广告,那么你上网或者你是服务器,你的客户就无端发现中毒或者多了个广告。

如何防范ARP欺骗

ARP欺骗的难度在于你把自己机器查了10000遍都找不到为什么错了。因为问题根本不在你机器上。

最简单的办法,绑定网关的IP地址和真正的MAC地址。在Linux下,使用这样的命令:

[code=’sh’]arp -s 网关IP地址 网关MAC地址[/code]

arp -s的效果不是持久的,重启之后就消失了。这样的设计是为了防止一旦绑定,网关NIC更换,或者MAC更换后,你就连不上了。

所以,如果你的网络环境是你自己可以控制的,你知道网关网卡不会经常换,或者换的时候你能看到或者得到通知的环境里,你可以把命令写在启动脚本里,这样ARP再广播你也不受影响。

另一种情况,你的网络环境不可预知,天知道什么时候换网关的MAC地址的情况,写死肯定不行。这种情况下…

[code=’sh’]arp -d 网关IP地址[/code]

这个命令是删除网关IP地址的ARP缓存用的,你可以反复执行这个命令,然后用arp命令观察网关MAC的变化,直到网络正常为止,那么那一个MAC是真正的网关MAC。你可以临时用arp -s锁一下。

当然存在这种可能,局域网内有101台机器,你是其中之一。网关也是其中之一。除了你们俩之外所有机器都中了ARP病毒,疯狂伪装自己成网关。在这种情况下,你得到网关MAC的几率是1%…这种时候你需要的是信念,人间正道是沧桑,天生我才必有用…总有一天,你能得到真正的网关MAC地址的。

还有一种可能,如果中毒的机器广播ARP的速率比网关默认的还快…换个机房吧。

当然,当发生ARP欺骗时,打电话骂机房和网管总是有道理的。因为原则上网管有这两项义务:

- 告知你当前网关真正MAC地址。

- 根据你提供的假网关MAC地址,寻找到其对应的真正机器,拔掉那台机器网线。

非常好的东西,看明白了。

提醒:正常情况下的ARP进行就是这样简单。通过病毒的方式,可以让某一台主机,比如102,可以相应别人的ARP请求。这样的情况下:

这里应该是101

学习了,很有帮助